Sécurité, cybersécurité

Plus de 2,5 milliards de dossiers volés ou corrompus en 2017 selon le Breach Level Index de Gemalto

Le Breach Level Index de Gemalto révèle que les bases de données mal sécurisées dans le Cloud ainsi que les menaces internes sont les risques de sécurité les plus fréquents dans les entreprises.

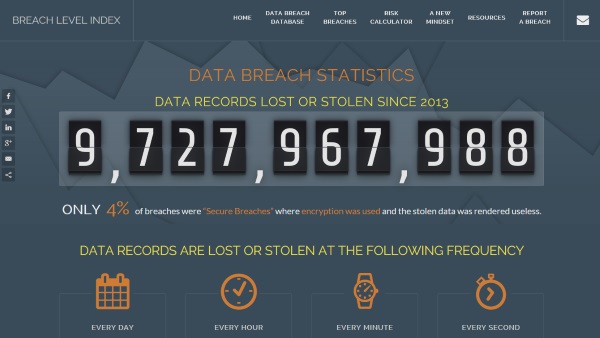

Gemalto vient de publier les résultats du Breach Level Index. Celui-ci révèle que 2,6 milliards de dossiers ont été volés, perdus ou exposés en 2017 dans le monde, soit une augmentation de 88% par rapport à 2016. Alors que les incidents concernant les failles de données ont diminué de 11%, 2017 est la première année durant laquelle les failles dévoilées publiquement ont excédé les 2 milliards de dossiers de données corrompus, et ce, depuis que le Breach Level Index recense les failles de données (2013).

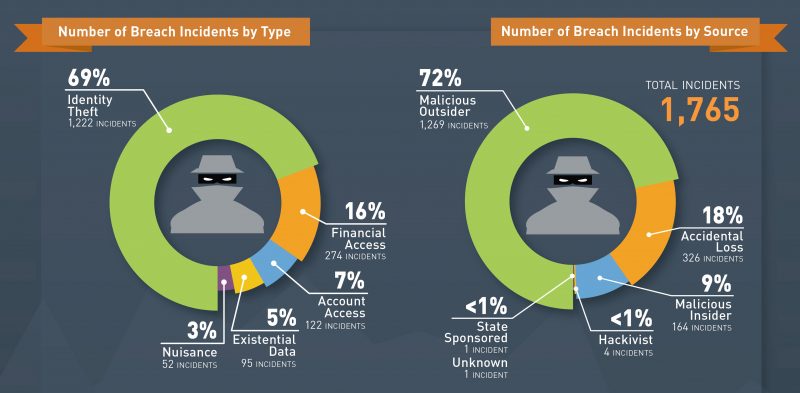

Ces quinze dernières années, près de 10 milliards de dossiers ont été perdus, volés ou exposés, avec en moyenne 5 millions de dossiers corrompus tous les jours. Sur les 1 765 incidents de brèches de données en 2017, le vol d’identité est le plus répandu, représentant près de 69% de toutes les violations de données. Les tiers malveillants représentaient la première menace de cybersécurité l’année dernière (72%). Les entreprises issues du domaine de la santé, des services financiers, et du secteur du retail ont été les cibles privilégiées des brèches l’année dernière. Le gouvernement et les établissements d’enseignement n’ont également pas été épargnés en 2017 et représentent près de 22% des failles.

Le Breach Level Index est une base de données mondiale qui localise et analyse les failles de données dans le monde entier, le type de données corrompues, la source du vol ou de la perte. En s’appuyant sur les rapports de failles de données collectées dans le Breach Level Index, les résultats de 2017 révèlent que :

• L’erreur humaine est un problème majeur de gestion des risques et de sécurité : perte accidentelle, suppression inappropriée des dossiers, bases de données mal configurées, ainsi que des problèmes de sécurité involontaires ont causé l’exposition de 1,9 milliards de dossiers. Une augmentation dramatique de 580% du nombre de dossiers corrompus depuis 2016.

• Le vol d’identité reste la première des violations de données : le vol d’identité représente 69% de tous les incidents de failles de données. Près de 600 millions de dossiers sont concernés, soit une augmentation de 73% par rapport à 2016.

• L’augmentation des menaces en interne : le nombre d’incidents venant de collaborateurs malveillants en interne a progressivement diminué. Cependant, le nombre de dossiers volés s’élève lui à 30 millions, soit une augmentation de 117% par rapport à 2016.

• Les cyberattaques nuisibles : le nombre de dossiers victimes d’attaques nuisibles a augmenté de 560% par rapport à 2016. Le Breach Level Index considère une brèche de données comme nuisible lorsque les données corrompues contiennent des informations telles que le nom, l’adresse et/ou le numéro de téléphone. La provenance exacte de ce type de faille est souvent inconnue, dans la mesure où les pirates informatiques utilisent ces données pour orchestrer d’autres attaques.

Jason Hart, Vice President and Chief Technology Officer for Data Protection chez Gemalto : « La manipulation des données ou des attaques qui visent l’intégrité des données restent des menaces encore méconnues pour les entreprises, plus familières avec le simple vol de données. Ces attaques permettent aux pirates informatiques de modifier tout ce qu’ils souhaitent, des résultats commerciaux jusqu’à la propriété intellectuelle. De manière générale, les failles ciblant l’intégrité des données sont difficiles à identifier et dans de nombreux cas, lorsque ce type d’attaque se produit, nous n’en connaissons pas l’impact réel. En cas de violation de la confidentialité des données, une entreprise doit mettre en place des contrôles, tels que le chiffrement, la gestion des clés et des accès des utilisateurs afin de garantir que la protection des données ne soit pas altérée. Indépendamment de toute préoccupation liée à la manipulation, ces contrôles protègent les données in situ et les rendent inutilisables à partir du moment où elles sont volées. »

Les types de failles de données

Le vol d’identité est la brèche de données la plus fréquente, représentant près de 69% de tous les accidents et 26% des failles de données en 2017. La deuxième brèche la plus répandue est l’accès aux données financières (16%). Les dossiers perdus, volés ou corrompus sont les plus touchés par les failles de données nuisibles, avec une augmentation de 560%, ce qui représente 61% de toutes les données corrompues. L’accès au compte et les violations dites « existentielles » autrement dit, qui menacent la pérennité même de l’entreprise, enregistrent moins d’incidents depuis 2016.

Les failles de données par secteur

En 2017, les secteurs qui ont connu le plus grand nombre d’incidents de brèches de données étaient la santé (27%), les services financiers (12%), l’éducation (11%) et les gouvernements (11%). Concernant le nombre de dossiers perdus, volés ou corrompus, les secteurs les plus ciblés étaient le secteur public (18%), les services financiers (9,1%) et la technologie (16%).

La nature des failles de données

Les tiers malveillants sont la principale source de brèches de données (72%), mais ne représentent que 23% des données corrompues. Alors que la perte accidentelle était la cause de 18% des failles de données, elle représentait 76% de tous les dossiers corrompus, soit une augmentation de 580% par rapport à 2016. Les violations provenant de collaborateurs malveillants en interne représentent 9% du nombre total d’incidents, avec cependant une augmentation spectaculaire (117%) du nombre de dossiers corrompus ou volés à partir de 2016.

Jason Hart : « Les entreprises peuvent considérablement atténuer les risques liés aux failles avec une approche de « security by design » qui intègre les protocoles de sécurité et l’architecture dès le départ. Cela s’avère particulièrement important, compte tenu de l’entrée en vigueur en 2018 de nouveaux règlements gouvernementaux tels que le Règlement général européen sur la protection des données (GDPR) et The Australian Privacy Act (APA). Ces réglementations imposent aux entreprises d’adopter un nouvel état d’esprit concernant la sécurité, en protégeant non seulement leurs données sensibles, mais aussi la confidentialité des données des clients qu’elles stockent ou gèrent. »

Pour accéder au rapport Breach Level Index 2017

http://breachlevelindex.com/

Big Data

Paris/La Ciotat : Atempo.Wooxo va recruter 40 personnes pour consolider sa position de leader européen

Le groupe Atempo.Wooxo, leader européen des solutions de protection du patrimoine numérique professionnel avec une présence internationale, ouvre une quarantaine de postes en France et à l’étranger pour renforcer ses capacités R&D, soutenir son fort développement à l’international et conforter sa position de leader européen.

Acteur engagé dans la lutte contre la cybercriminalité, Atempo.Wooxo est un fervent promoteur de la souveraineté numérique européenne, et un éditeur reconnu sur le plan international dans le management des très grands volumes de données. Le groupe est en pleine expansion et réalise une croissance à deux chiffres dans un contexte économique difficile dû à la pandémie de la Covid-19, aggravé par une cybercriminalité galopante.

Pour conforter sa position de leader de la protection des données, et d’acteur incontournable du Data Management des grands volumes de données, le groupe investit dans l’innovation et le développement commercial. Il recherche des femmes et hommes de conviction, qui se reconnaissent dans les missions du Groupe, pour soutenir son fort développement.

Atempo.Wooxo recherche des profils expérimentés issus du monde de l’IT, passionnés par les nouvelles technologies mais également de jeunes talents désireux de développer leur expérience et leurs compétences. Les nouveaux collaborateurs se verront confier des missions ambitieuses et bénéficieront d’une large autonomie dans un domaine situé au carrefour de l’innovation big data, de l’intelligence artificielle et de la cybersécurité.

Une quarantaine de nouveaux collaborateurs seront donc recrutés cette année pour renforcer l’avance technologique des solutions du portefeuille du groupe et garantir à ses clients, publics comme privés, les évolutions fonctionnelles qu’ils attendent. Les postes sont à pourvoir en France (Paris, Orléans, Lyon, Marseille, Toulouse et Vannes) et également à l’international dans ses bureaux en Allemagne, en Angleterre et aux Etats-Unis.

Les profils recherchés sont multiples : Product Marketing Managers, Product Owners, Architectes logiciels, Administrateurs systèmes et réseaux, développeurs C++, Angular, Python, des experts CMake DevOps, Ingénieurs QA, Techniciens Support niveau II, Conseillers numériques, Ingénieurs avant-vente, Consultants, Channel Managers, Territory Account Managers et Contrôleurs de gestion.

Ecosystème

Marseille : Mailinblack, Lauréat de l’initiative nationale ‘’Le Grand Défi Cybersécurité’’

MailInBlack, leader français de la protection des entreprises et des collaborateurs contre les spams et les virus informatiques, fait partie des 11 sélectionnés par le gouvernement pour le ‘’Grand Défi Cybersécurité’’. Leurs projets seront en partie financés par l’État, un investissement qui entend faciliter l’effort de R&D de ces entreprises dans plusieurs domaines de la cybersécurité. Le Président de la République Emmanuel Macron a en effet dévoilé jeudi 18 février le plan stratégique de cybersécurité nationale qui vise à créer un « écosystème » national indépendant des GAFAM (acronyme des géants du Web : Google, Apple, Facebook, Amazon et Microsoft), en portant les effectifs de la filière à 40 000 emplois et 25 milliards d’euros de CA à l’horizon 2025.

Pour l’entreprise marseillaise et son directeur général Thomas Kerjean, c’est une reconnaissance nationale, une consécration. « Nous sommes très fiers de compter parmi les 11 premiers lauréats du Grand Défi Cybersécurité. C’est une reconnaissance pour notre travail ces 18 derniers mois et un appui majeur pour nos innovations à venir,’’ salue Thomas Kerjean. ‘’Après 15 ans de carrière au sein des GAFAM, je suis heureux de voir la France se saisir d’une question d’intérêt national, cruciale pour notre souveraineté et notre leadership technologique dans le monde. Encore plus heureux que Mailinblack y participe activement » conclut le directeur général de Mailinblack.

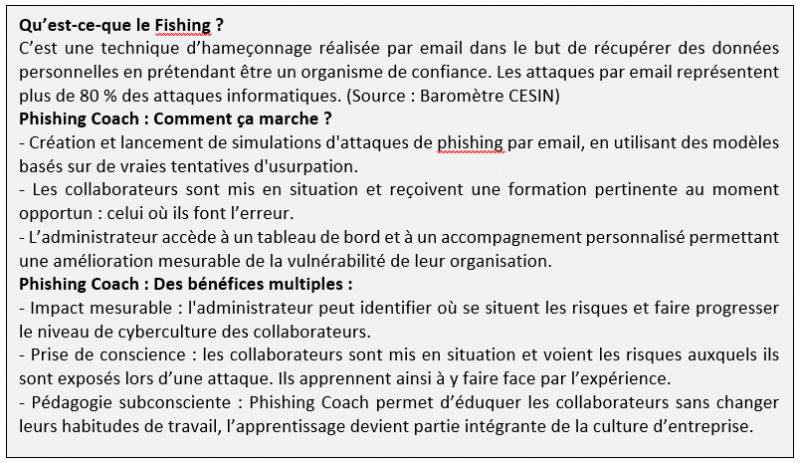

MailInBlack, a vu son activité exploser depuis la crise sanitaire. Il y a une semaine l’entreprise a lancé une solution « anti phishing », basée sur l’intelligence artificielle, et les neurosciences pour former individuellement les utilisateurs à la cyber-sécurité. Or en 2020, 61% des cyber attaques étaient des phishing et 90% des attaques de phishing qui consiste à se faire pirater par le biais d’un mail frauduleux sont dues à une erreur humaine. Plus de 150 clients dont OpenClassrooms, l’OM, le Groupe Hopps, Jaguar Networks, Wooxo ont déjà adopté la solution ‘’Phishing Coach’’.

Suite aux deux attaques perpétrées contre les hôpitaux de Dax et Villefranche-sur-Saône, la cybersécurité est aujourd’hui un enjeu stratégique et ce qui a poussé le gouvernement à investir un milliard d’euros.

Après avoir levée 14M€ en avril 2019 pour accompagner son développement international et intensifier sa R&D en Intelligence Artificielle, Mailinblack bénéficiera d’une subvention de l’Etat pour poursuivre ses innovations. Les subventions du Grand Défi vont appuyer la Recherche & Développement de l’entreprise ainsi que les innovations à risque en Deep Learning / Threat intelligence et neurosciences / sciences cognitives.

La vision 2023 de Mailinblack, leader en cybersécurité avec plus de 12 000 clients, est de consolider un leader européen en démocratisant l’accès aux fondamentaux de la cybersécurité – en priorité les hôpitaux, les collectivités, les TPE et les PME.

Ecosystème

Marseille : Mailinblack lance Phishing Coach pour sensibiliser les salariés aux emails frauduleux et cyber-attaques

Parce que 90 %* des incidents de sécurité informatique impliquent une erreur humaine, Mailinblack, leader en France de la protection des entreprises et des collaborateurs contre les spams et les virus informatiques et membre de la Communauté des entreprises à haut potentiel de la région Sud** – a dévoilé Phishing Coach lors d’une conférence de presse organisée le 11 février dernier par risingSUD, l’agence de développement économique de la région Sud.

Mailinblack a pour objectif de continuer d’asseoir son positionnement de leader de la protection de messagerie en France avec une approche de la sécurité email à 360° en faisant de l’humain un facteur indispensable pour une cybersécurité infaillible.

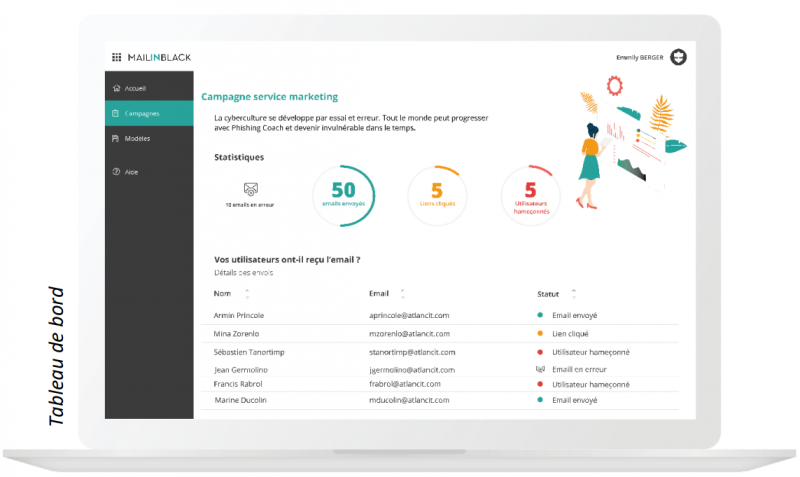

Phishing Coach, un dispositif de cybersécurité centré sur l’humain

En lançant Phishing Coach, Mailinblack entend mettre à disposition des salariés d’une entreprise un outil de sensibilisation et de formation aux emails frauduleux et aux cyber-attaques qui permet de lutter contre la vulnérabilité des entreprises. Avec cette solution, l’entreprise peut simuler des attaques de Phishing afin d’éduquer chacun de ses collaborateurs de façon informelle, flexible et ciblée. Une approche pédagogique basée sur l’IA et les neurosciences plébiscitée par les DSI et les directions générales des entreprises.

« La grande majorité des attaques passent par les emails des salariés. Ces derniers sont souvent vulnérables, non formés et non concernés par la cyber-sécurité, alors qu’ils ont le potentiel pour être la première barrière dans la protection de l’entreprise. Pour cela, il faut miser sur leur éducation et leur sensibilisation », précise Thomas Kerjean, directeur général de Mailinblack.

« La grande majorité des attaques passent par les emails des salariés. Ces derniers sont souvent vulnérables, non formés et non concernés par la cyber-sécurité, alors qu’ils ont le potentiel pour être la première barrière dans la protection de l’entreprise. Pour cela, il faut miser sur leur éducation et leur sensibilisation », précise Thomas Kerjean, directeur général de Mailinblack.

Lancé en version beta en septembre dernier, ce produit innovant dédié aux entreprises et aux administrations publiques a déjà séduit 150 clients en pré-lancement dont Jaguar Network, Olympique de Marseille, Métropole Aix Marseille, OpenClassrooms et Alsid.

“On avait choisi un mail qui disait : « nous avons déployé une nouvelle solution, merci de cliquer sur ce lien et de saisir vos identifiants. On a eu 35 personnes sur 270 employés qui ont cliqué sans se méfier. » explique Jonathan Lefebvre, directeur technique d’OpenClassrooms.

« Les points forts de Phishing Coach sont de toucher directement l’utilisateur, de le sensibiliser, et ainsi de le former à des menaces qui s’accélèrent et qui sont de plus en plus précises. Chez Jaguar Network, nous avons formé plus de 15 % des utilisateurs », déclare Kevin Polizzi, PDG de Jaguar Network.

Forte de plus de quinze années d’expertise en sécurité, R&D et intelligence artificielle, Mailinblack, basé à Marseille et comptant 60 salariés, protège les systèmes informatiques de plus de 12 000 entreprises, collectivités et établissements de santé à travers la France.

*Source : IBM

** Créée en 2020, la Communauté des entreprises à haut potentiel compte 72 entreprises implantées en région Sud depuis plusieurs années. Véritable réseau d’échanges et de création de valeur, la Communauté regroupe les entreprises qui ambitionnent de devenir les championnes du territoire pourvoyeuses d’emplois, en changeant d’échelle de PME à ETI et au-delà.