Dossiers, expertises

[Dossier] Relance de l’activité des entreprises régionales by risingSUD

La crise actuelle, par son action sur la demande et l’offre, agit comme un accélérateur de grandes tendances.

Avec la relance de l’activité pour de nombreux secteurs, des questions se posent : Quelle stratégie adopter dans un contexte complexe et incertain ? Comment tirer parti des évolutions du marché pour servir au mieux ses clients ? Comment sécuriser et adapter son modèle financier et ses opérations ? Comment adapter son organisation et ses méthodes de management au nouveau contexte de travail ?

risingSUD réalise pour vous un tour d’horizon des webinaires, podcasts et articles donnant des éléments de réponse à ces multiples questions.

Adapter sa stratégie dans un contexte complexe et incertain

Les experts invitent à repenser la stratégie, en mettant en garde contre les conceptions dominantes qui ne sont plus adaptées au contexte actuel.

Plus question de partir du postulat selon lequel il est possible de prédire correctement le futur de n’importe quel business à travers des outils analytiques puissants, selon l’article Strategy and uncertainty. Néanmoins, selon l’auteur, il ne s’agit pas pour autant d’abandonner toute rigueur et de baser toute décision sur le seul instinct, attitude qui pourrait conduire à passer à côté aussi bien des menaces que des opportunités.

Plus question non plus de s’ancrer dans une vision dominante de la stratégie qui consisterait uniquement à définir une vision future sans la concilier avec une stratégie qui prend en compte “ce que l’on a”, selon l’article La stratégie face au Coronavirus : passer de l’idéal au réel. Il s’agit ainsi de passer d’un management qui définit le plan d’actions, attribue les rôles, contrôle le bon déroulement du plan et résout les problèmes, à un management qui contrôle les risques, se passe des plans d’action, oublie les rôles définis, s’appuie sur l’engagement de chacun, tire parti des surprises, et crée un contexte où l’organisation fonctionne dans un environnement radicalement incertain.

La crise invite à réinterroger chaque organisation selon l’article Reimagining the post-pandemic organization. Qui sommes-nous, et plus précisément quel est notre but, notre processus de création de valeur et notre culture ? Comment opérons-nous, et avec quelle autonomie des équipes proches de l’organisation (clients et partenaires) et quel alignement entre les groupes pour permettre que “les bonnes choses soient faites au bon endroit” ? Et enfin, comment allons-nous grandir, et avec quel état d’esprit face au changement ?

Tirer parti des évolutions du marché, pour servir au mieux ses clients

Quelle stratégie marché adopter dans un contexte complexe et incertain ? Concevoir une stratégie en contexte complexe et incertain suggère de valider les cinq preuves de valeur de chaque projet à travers les cinq axes : légitimité, désirabilité, acceptabilité, faisabilité et viabilité.

Le consultant Pierre-Olivier Pulvéric identifie cinq axes sur lesquels les entreprises doivent travailler pour s’adapter aux changements dans le domaine commercial, au sein du webinaire Ventes et marketing, 5 axes clés pour s’adapter : les nouvelles attentes et segments clients, le portefeuille d’offres et le pricing simplifiés, l’accélération et la fusion marketing, la stratégie commerciale et internationale (établir une matrice avec un axe accessibilité et un axe attractivité pour définir les marchés cibles) et la prospection et la distribution « phygitales » (la crise oblige une fusion des pure players et de ceux qui sont restés dans le monde physique).

Parmi ces axes de développement commercial, le digital reste omniprésent (Go Digital, Go Global). Selon les cas, il permet d’effectuer une transition vers le global ou vers le local. En repensant les chaines de valeur, le digital permet d’acquérir des avantages stratégiques et ainsi acquérir un avantage compétitif décisif.

Dans ce cadre, la gestion de l’expérience client doit être considérée comme une opportunité de résilience, notamment pour les entreprises B2B, indique Olivier Arnoux, CX Solutions Strategist chez Qualtrics dans le webinaire La gestion de l’expérience client et collaborateur. Gérer l’expérience client implique un équilibre entre créativité et analyse. Il est nécessaire de collecter et analyser les données clients, les aligner sur des données opérationnelles, puis définir sa stratégie, en se concentrant sur les priorités et les succès rapides.

Être à l’écoute de ses clients et de ses partenaires, pour tirer parti des évolutions du marché, c’est également ce dont il est question dans le webinaire Comment développer son business et rebondir après la crise). Il s’agit de comprendre l’évolution du besoin client en questionnant les clients les plus importants sur leurs enjeux à court, moyen et longs termes, adapter son offre en testant sur les clients et les prospects, et effectuer une prospection commerciale (notamment en trouvant des partenaires ayant des clients communs mais évoluant sur des secteurs d’activités différents afin de créer des produits et des services ensemble).

Sécuriser et adapter son modèle financier et ses opérations

En matière financière, Jérôme Barthélemy, Professeur de stratégie et management à l’ESSEC Business School, envisage trois stratégies pour sortir de la crise (L’art de la stratégie en période de crise ) : une stratégie défensive de réduction de coût, une stratégie offensive d’investissement et une stratégie mixte mêlant investissement et réduction de coût par un réalignement des priorités. Selon lui, il faut commencer par donner un cap pour mettre l’entreprise en mouvement et voir les opportunités existantes. Il est important de donner une impulsion positive.

Pour financer cette stratégie, les investisseurs constituent de précieux alliés. Au-delà du financement, ils accompagnent dans la durée les entreprises pour créer rapidement de la valeur. Le webinaire Les clés de la réussite d’une levée de fonds donne quelques pistes pour cibler les investisseurs pertinents : prendre connaissance du type d’investisseur et de sa stratégie, réaliser un business plan, être en capacité de réaliser des pivots et se créer un réseau.

En matière opérationnelle, la crise invite les entreprises, notamment les industriels à effectuer nombre de choix stratégiques : relocalisation, recomposition des chaînes de valeur, diversification et restructuration industrielle, ou encore la création de valeur via la transition écologique et énergétique. Le webinaire Industrie 4.0 propose des leviers et outils pour relancer la machine, gagner en agilité et ainsi gagner en compétitivité, capter de nouveaux marchés, et enfin cibler de nouveaux écosystèmes et partenariats stratégiques. C’est dans ce contexte que « Parcours Sud Industrie 4.0 », dispositif lancé par la Région Sud Provence Alpes-Côtes d’Azur, accompagne les TPE/PME industrielles dans leur transformation vers l’Industrie 4.0.

Pour Benoît de Cuverville, le Lean management, permet d’accroitre l’excellence opérationnelle de son organisation, en traduisant efficacement une stratégie en action (Quelle stratégie pour se réinventer dans l’après-crise). La matrice Hoshin Kanri permet de construire la démarche de l’entreprise, en définissant la stratégie, les objectifs, le plan d’action, les indicateurs et les responsables.

Adapter son organisation et ses méthodes de management au nouveau contexte de travail

Comment maintenir le surcroit d’agilité dans les organisations observées pendant la crise ? Interrogé par HBR ideacast, le podcast de l’école de commerce de Harvard, le consultant Darrell Rigby observe en effet que quelques réunions se sont substituées à des plans stratégiques détaillés avec des budgets et des procédures opérationnelles d’approbation très longues et que le calendrier de développement de produits et/ou services s’est trouvé réduit à quelques jours, avec la sortie d’innovations en lien direct ou indirect avec la crise. Pour le consultant, cette période montre que les entreprises les plus agiles s’en sortent mieux que les autres, car elles passent plus de temps sur la stratégie que les opérations. Pour rester agile après la crise, il ne faut pas changer les structures organisationnelles ou ceux qui les composent, mais l’organisation du travail elle-même, pour permettre de laisser plus de place au client et réagir plus rapidement, mais aussi aux salariés pour leur permettre d’expérimenter et innover.

Néanmoins, certaines structures, envisagées comme plus lourdes, tels que celles de commandement militaire, donnent des leçons utiles selon l’article Lessons from generals : Decisive action amid the chaos of crisis. Les organisations militaires sont obsédées par la clarification des rôles et les responsabilités de chacun, permettant ainsi d’améliorer la rapidité de la prise de décision et son exécution. L’ancien officier des forces spéciales Xavier Latournerie présente ainsi la matrice SMEPP (Situation / Mission / Exécution / Points particuliers / Place du chef) qui permet de mieux structurer les ordres (article Les conseils d’un ancien officier des forces spéciales aux entreprises). De plus, alors que les organisations militaires sont de manière inhérente hiérarchiques, la prise de décision est en réalité fortement conditionnée à la remontée de l’information. Le commandement donne une direction, transmet ses intentions à l’organisation, et se repose sur ses subordonnés pour apporter un jugement basé sur les informations qu’ils détiennent. Enfin, les principes de guerre s’avèrent décisifs en guerre comme en affaire. Ils impliquent de gérer le risque, protéger les atouts à forte valeur et se concentrer sur les ressources pour atteindre des objectifs, inclure des actions offensives, injecter des éléments de surprise et d’innovation. Le leader doit maintenir le moral des troupes, encourager la créativité et la coopération par l’esprit d’équipe, ainsi que la confiance mutuelle et la bonne volonté. Cinq étapes décisives sont identifiées par Xavier Latournerie, à chaque mission : la préparation, l’alignement (visant à réunir et définir la direction à prendre ensemble, en laissant les personnes les plus fragiles donner le rythme), le pilotage puis le debriefing et la célébration.

Dossiers, expertises

TRIBUNE : ‘’L’œil de risingSUD’’ : CES 2021 – Focus sur les tendances de demain sur la mobilité et la santé

Du 11 au 14 janvier dernier, s’est tenu comme chaque année le plus grand salon mondial de l’innovation technologique : le Consumer Electronics Show, plus communément appelé le CES. Loin de l’habituelle agitation de Las Vegas, les acteurs de la tech se sont pour la première fois retrouvés en visioconférence, pandémie oblige. Pas de quoi faire peur à ces précurseurs de la tech, même si les interactions ont évidemment été plus difficiles dans ce contexte.

risingSUD y était et vous propose aujourd’hui le décryptage d’un échantillon de conférences sur les thèmes de la santé numérique et de la mobilité du futur.

-

La santé numérique

Avec la pandémie de la COVID-19, c’est tout le milieu médical et hospitalier qui a été bouleversé et les nouvelles solutions de santé numérique ont connu un fort engouement et se sont retrouvées sur le devant de la scène. La digitalisation des soins médicaux, la gestion des données qui en découle ainsi que les questions de vie privée et de transparence se sont retrouvées au centre de l’attention lors du CES version 2021.

Ces nouvelles manières d’appréhender la santé permettent de répondre aux problèmes majeurs que suscitent le secteur. Aloha MCBRIDE, Global Health Leader à Ernst & Young (EY), met en avant le coût trop élevé des soins et leur accès inégal selon les pays. Elle illustre son propos avec un chiffre : l’espérance de vie dans les pays les moins développés est en moyenne de 62 ans contre 81 ans dans les pays développés. Si la pandémie actuelle a mis en lumière les lacunes des systèmes de santé des pays du monde entier, Randy KELLOG, PDG de Omron Healthcare, affirme qu’elle a aussi obligé ceux-ci à se tourner vers de nouvelles solutions comme la télémédecine. L’autre perspective d’avenir pour le secteur c’est l’usage de l’intelligence artificielle (IA) qui, comme l’explique Kerry HARESIGN, Directrice de Technology & Standards, permet un abaissement des coûts et une amélioration du traitement des patients.

Le futur de la médecine est axé sur le numérique, et le CES a donné un coup de projecteur sur certaines entreprises particulièrement innovantes dans le secteur. Ashley TUAN, Vice President Medical Devices de Mojo Vision a présenté une lentille de contact connectée. Cette dernière affiche via un écran miniature des images ou du texte au centre du champ de vision pour décrire à la personne l’environnement dans lequel elle se trouve.

Charles FISHER, expose la technologie « Digital Twin » qui, selon lui, va révolutionner les essais cliniques qu’il juge « trop longs et trop coûteux ». Cette technologie combine l’apprentissage automatique (permis par l’IA) et l’usage de données pour diviser par deux à la fois la durée des essais et le nombre de patients testés.

Parmi les innovations médicales présentées au CES, on retrouve aussi celle pensée par Brainworks pour mesurer les symptômes de la COVID-19. Selon Philip ALVELDA, le PDG de la société, la technologie « permet de mesurer automatiquement vos signes vitaux à l’aide de l’appareil photo de votre téléphone » et vous propose un questionnaire complémentaire diagnostiquant vos symptômes. Le PDG souhaiterait par la suite utiliser cette technologie pour fournir un « pass santé » donnant l’accès ou non à des lieux partagés tels que les entreprises ou les écoles.

Toutes ces innovations présentent un fort intérêt mais nécessitent l’utilisation des données de santé des patients. Dr Bettina EXPERTON, PDG de Humetrix, vante la télémédecine mais rappelle qu’elle se fait souvent en interaction avec un médecin qui ne connaît pas le patient. Elle ajoute : « plus les données partagées avec ce médecin seront nombreuses et précises, plus il sera en mesure de prescrire le traitement adapté ». Les innovations mentionnées ci-dessus fonctionnent grâce aux données et les difficultés gravitant autour de ce sujet sont nombreuses. Selon Pat BAIRD, Regulatory Head of Global Software Standards chez Philips, une difficulté essentielle et propre aux données médicales réside dans leur qualité. Il explique que chaque donnée est biaisée et que pour qu’elle soit valable et utilisable, il est primordial de savoir comment, quand et sur quel patient elle a été extraite.

Chirstina SILCOX, travaillant au département de santé numérique au Duke-Margolis Center for Health Policy le dit clairement : « les données c’est compliqué pour l’instant ». Krishna CHERIAT, Head of Digital, Data and Analytics à Zoetis, précise que les fuites de données ont provoqué une défiance croissante de la part des citoyens envers les nouvelles technologies. Les données sont au cœur du progrès médical et leur partage, leur stockage et leur utilisation nécessitent de multiples améliorations. Certaines entreprises axent d’ailleurs leur développement sur la sécurisation et le stockage des données, c’est le cas de Randy KELLOG, PDG de Omron Healthcare qui investit fortement sur la sécurisation du déplacement des données. Il en est de même pour Bettina EXPERTON et son entreprise Humetrix qui chiffre les données et les stocke uniquement sur leurs appareils en local et non sur le Cloud.

La sécurisation des données est un sujet sur lequel les entreprises s’investissent mais le problème c’est qu’elles se confrontent à une forte défiance des patients et des consommateurs. Pour renouer avec leur confiance, Jesse EHRENFELD, Président du conseil de la Trustees-American Medical Association, préconise d’instaurer un cadre réglementaire très précis autour de l’utilisation des données. Selon Neil GOMEZ, System Senior Vice President for Digital and Human Experience à CommonSpirit Health, la transparence est le meilleur moyen d’instaurer une relation de confiance, « il est de notre responsabilité d’informer les patients et consommateurs de l’utilisation qui est faite de leurs données ».

Neil GOMEZ place beaucoup d’espoir dans ces nouvelles solutions et pensent qu’elles permettront de personnaliser les soins octroyés aux patients. De son côté, Pat BAIRD espère que l’IA servira à réhumaniser les soins de santé en déchargeant les médecins des tâches qui pourront alors être exécutés par les machines.

En résumé, les problèmes autour de l’IA et des données sont divers mais les opportunités et bénéfices attendus dans le secteur sont immenses.

En région Sud, certaines entreprises présentes au CES cette année se positionnent sur ces défis. C’est le cas de Sensoria Analytics avec sa solution logicielle CardioSensys qui simplifie la détection de maladies cardiovasculaires et évite des accidents mortels ; et Xrapid avec ses 2 solutions awardés à savoir xRblood (un appareil de test sanguin à domicile) et xHale (un masque facial intelligent, léger et confortable offrant un fort niveau de protection).

-

La mobilité du futur

Véhicules intelligents et connectés, modes de transports révolutionnaires, engins de chantier autonomes, mais aussi optimisation du trafic et des flux de mobilité… Les idées pour optimiser nos déplacements et améliorer notre bien-être ne manquent pas et devraient rapidement envahir notre quotidien.

Si les entreprises développent des produits différents, elles ont, en revanche, toutes le même leitmotiv pour y arriver : l’innovation. C’est le cas de Pioneer, multinationale initialement réparateur d’autoradio qui développe désormais des plateformes intelligentes et connectées. La société déploie des technologies bardées de caméras et de capteurs qui permettent d’adapter la vitesse d’un véhicule selon le trafic ou la topographie de la route. Ces technologies sont capables de repérer des obstacles, y compris dans les angles morts, et ainsi faire adopter les bons réflexes à la voiture. Schiro YAHARA, Président de l’entreprise, se félicite de la capacité de ses ingénieurs à s’adapter aux nouvelles technologies, exploitant au mieux les possibilités offertes par le Bluetooth ou la Wifi.

Pat LAVELLE, PDG de Voxx International Corp estime que l’innovation est vitale pour l’évolution de son entreprise car elle permet de répondre rapidement aux besoins. A sa création, en 1960, Voxx International Corp était spécialisée dans les alarmes de voiture, elle est désormais une référence mondiale des systèmes audios et vidéos embarqués.

Outre les sociétés historiques, de nouvelles entreprises se démarquent grâce à leurs innovations. C’est le cas de Virgin Hyperloop qui utilise la lévitation magnétique pour soulever et propulser une capsule évoluant dans des tubes sous vide. Si ces capsules conduisent moins de personnes que les modes de transports en commun existants, leur rapidité permet de combler ce déficit.

La société Aurora, fondée en 2017, s’est positionnée de son côté sur la conduite autonome, notamment dans le secteur de la logistique. Elle vient de racheter la division « conduite autonome » d’Uber et elle développe actuellement un capteur permettant d’analyser la vitesse des autres véhicules, y compris sur de grandes distances.

L’innovation est une part essentielle de la réussite sur le marché de la mobilité du futur mais la nécessité d’avoir des partenariats solides n’en n’est pas moins importante. En effet, à écouter les intervenants, on se rend vite compte de l’importance des GAFA dans le secteur. Ainsi, si Pat LAVELLE loue les partenariats historiques qui permettent à son entreprise de changer de secteurs plus facilement, il met l’accent sur le récent partenariat signé avec Amazon qui favorise l’extension de son réseau de distribution. Amazon se positionne comme un acteur clé du marché via le soutien qu’elle apporte à Aurora et Pioneer tandis que Google soutient de son côté Waymo, principal concurrent de Tesla sur le marché des voitures connectées et autonomes. YouTube ou Apple signent eux des contrats avec des constructeurs qui développent ainsi des voitures offrant les mêmes services qu’un smartphone.

Si l’imagination de ces entreprises n’a pas de limite, un facteur les freine encore dans leurs ambitions, au grand damne de leurs dirigeants : la législation. Finch FULTON, sous-secrétaire adjoint à la politique des transports des Etats-Unis et Rachel MACLEAN, sous-secrétaire d’Etat aux transports du Royaume-Uni, ont parfois dû tempérer les ardeurs des entrepreneurs, tout en mettant en avant les mesures mises en place par leurs gouvernements respectifs. Outil de mise en place de la décarbonation et présentant des avantages économiques et sociaux, les véhicules autonomes intéressent les décideurs politiques même si, comme le précise Finch FULTON, le secteur manque de transparence. Il souligne qu’il est essentiel que les entreprises partagent leurs recherches afin de gagner la confiance des consommateurs et faire adopter des règlementations. Son gouvernement a d’ailleurs récemment créé un site internet pour que les entreprises publient leurs recherches.

Au Royaume-Uni, le gouvernement regarde avec intérêt un marché qu’il estime à 47,5 milliards d’euros d’ici 2035 et 38 000 emplois à la clé. Rachel MACLEAN souligne les actions du gouvernement qui a mis en place un programme de soutien à l’innovation des transports et qui réfléchit actuellement à créer des voies réservées aux véhicules autonomes sur les autoroutes du pays.

Du côté des entreprises, David QUINALTY, Head of federal policy and governement affairs de Wayco apprécie le cadre légal qui permet à son entreprise de mener des essais réguliers de camions autonomes entre Dallas et Phoenix mais réfute les critiques internationales accusant les Etats-Unis d’être trop souples sur les normes sécuritaires des tests de véhicules autonomes. Par ailleurs, il estime que les politiques ont souvent du retard et se montrent trop frileux pour adopter de nouvelles normes. Il ajoute qu’une réglementation favorable est facteur de compétitivité pour le pays et que la concurrence saine du secteur assure des progrès sécuritaires. Finch FULTON rappelle que 50% des tests mondiaux de véhicules autonomes se font aux Etats-Unis.

Entre les fortes ambitions et innovations des acteurs et le besoin de garanties sécuritaires des politiques, la mobilité du futur n’a pas fini de faire parler d’elle. Une situation pleine d’espoir, résumée par David QUINALTY d’un malicieux « be quick but don’t worry » (soyez rapide mais ne vous inquiétez pas).

Dans notre région, plusieurs de nos entreprises ont fait parler d’elles au CES version 2021 : Green Systems Automotives, Maca et Kid’Venture.

La première pour sa Green Box Evo, un dispositif embarqué de conversion aux biocarburants pour deux-roues motorisés ; la seconde pour sa solution Eleven, un véhicule à écollage vertical électrique et alimenté par hydrogène, et enfin la troisième pour sa remorque innovante et connectée ECRINS pour le déplacement familial à vélo.

Conférences écoutées :

- Trust and The Impact of AI on Health Care

Intervenants : Kerry HARESIGN (Directrice Technology &Standards, Consumer Technology Association), Pat BAIRD (Regulatory Head of Global Software Standards, Philips), Jesse EHRENFELD (Président du conseil, Trustees-American Medical Association) et Chirstina SILCOX (Policy Fellow – Digital Health, Duke-Margolis Center for Health Policy).

- Next-gen technologies to Transform Health Care

Intervenants : Jill GILBERT (Productrice du sommet « santé numérique » du CES), Philip AVELDA (PDG, Brainworks Foundry, Inc.), Charles FISHER (PDG, Unlearn.AI) et Aloha MCBRIDE (Global Health Leader, Ernst & Young).

- Fast tracking the digital health revolution

Intervenants : Stuart HENDERSON (Accenture), Krishna CHERIAT (Head of Digital, Data and Analytics – Zoetis), Neil GOMEZ (System Senior Vice President for Digital and Human Expérience, CommonSpirit Health), Kaveh SAFAVI (Directeur de la gestion des affaires de santé, Accenture).

- The Trade-Off Between Staying Secure and Staying Healthy

Intervenants : Robin RASKIN (Fondateur, Solving for Tech), Dr Bettina EXPERTON (PDG, Humetrix), Randy KELLOG (PDG, Omron Healthcare), Hassan A. TETTEH (Warfighter Health Mission Chief, Joint artificial intelligence center – Department of Defense).

- Essential Technologies for the New Health Revolution

Intervenants : Nicole LAMBERT (Présidente, Myriad Genetic Laboratories), Adam PELLEGRINI (Vice-Président Transformation Consumer Innovation and Enterprise Virtual Care, CVS Health), Ashley TUAN (Vice President, Medical Devices, Mojo Vision).

- Autonomous Transportation Moves Beyond the Vehicule

Intervenants : Sara LUCHIAN (Director Passenger Experience, Virgin Hyperloop), Lia THEODOSIOU-PISANELLI (Director of Partner Product & Programs, Aurora), Karl WEISS (Vice-Président et Directeur Général, Caterpillar).

- Innovation never sleep

Intervenant : Pat LAVELLE (Président et CEO, Voxx International Corp)

- Mobility Expérience for the Future and Today

Intervenant : Ted CARDENAS (Vice-President of marketing, Pioneer’s Car Electronics), Schiro YAHARA (Président, Pionner).

- Self-Driving Vehicles Moving Forward : Who Will Set the Rules ?

Intervenants : Jamie BOON (Directeur de l’innovation technologique, Toyota Amérique du Nord), Finch FULTON (Sous-secrétaire adjoint à la politique des transports des Etats-Unis), Rachel MACLEAN (Député du Royaume-Uni et sous-secrétaire d’Etat des transports), David QUINALTY (Head of Federal Policy & Government Affairs, Waymo).

Contact risingSUD : Louis ARNOULD, Chef de Projet Innovation Pôle Intelligence Economique

Accélérateur, incubateur, pépinière

TRIBUNE | L’attractivité des territoires : un véritable tremplin pour l’emploi et la compétitivité

La crise sanitaire que nous traversons a profondément mis à mal nos organisations et amené nombre d’actifs à évoluer et prendre des décisions structurantes qui impacteront leur avenir professionnel. Dans ce contexte, force est de constater que le sujet lié à la « décentralisation » des entreprises hors des grandes métropoles se positionne aujourd’hui comme une réalité concrète.

Accompagner cette transition pour donner un nouveau souffle à l’économie

C’est précisément sur ce point que les territoires ont un rôle central à jouer pour attirer de nouveaux talents et dynamiser l’économie et l’emploi local. En effet, si les actifs sont demandeurs de mobilité en région, encore faut-il qu’ils puissent y exercer une activité professionnelle en rapport avec leurs attentes, notamment dans les métiers à forte valeur ajoutée comme la technologie, les biotechs, la recherche, etc. Au regard de ces éléments, une bataille semble se profiler entre les différentes régions.

Miser sur la qualité des infrastructures

Une chose est sûre, la qualité des infrastructures est une composante clé de l’attractivité des territoires et peut même représenter une véritable marque de fabrique ou vitrine. Mais celle-ci ne peut s’improviser et nécessite à la fois des investissements massifs, une vision d’avenir et un savoir-faire éprouvé. Technopoles, infrastructures de transports, qualité des réseaux IT, espaces verts et offre culturelle sont autant de points clés qui permettront d’offrir des conditions de travail de premier plan aux entreprises et donc d’attirer de nouveaux talents à long terme.

Repenser les espaces de travail et infléchir la législation pour s’adapter à la nouvelle donne

La crise de la COVID 19 aura mis en avant la possibilité de travailler différemment. En effet, les notions de télétravail, de venue partielle au bureau et de travail hybride font désormais partie de notre quotidien. En ce sens, les territoires, accompagnés de promoteurs innovants, doivent repenser le lieu de travail et créer des bâtiments de nouvelle génération qui pourront accueillir dans des conditions de flexibilité uniques les talents d’aujourd’hui et de demain. Et penser les espaces de travail comme des lieux où favoriser collaboration et ingéniérie collective, des bases arrières de l’entreprise. Il est également essentiel de penser à créer des zones d’activités réellement inclusives qui permettent à la population de vivre au centre de zones d’activités attractives et prenant en compte les nouvelles attentes : écologie, bien-être, développement responsable, etc. Les territoires et les entreprises doivent peser de tout leur poids auprès des gouvernements pour que la législation travail s’adapte à ces nouveaux usages, condition essentielle de l’attractivité de notre pays dans un monde où les talents sont globalisés.

Encourager la fertilisation croisée des talents, source de croissance économique et d’innovation

Enfin, un autre point clé à prendre en compte est directement lié à la capacité d’un écosystème à savoir travailler ensemble, toutes disciplines confondues, pour faire naître de nouvelles opportunités de collaboration sur un territoire, en particulier grâce à l’apport des centres de recherche à l’échelle régionale qui peuvent créer une fabuleuse émulation sur l’économie locale. Mais ce n’est pas tout, s’appuyer sur un tissu universitaire et un enseignement supérieur de qualité sera également l’assurance de cristalliser localement des compétences et talents qui formeront les élites de demain et donneront une véritable identité aux territoires régionaux. Il s’agit grâce à ces acteurs de transformer le modèle de croissance économique, social et environnemental des territoires.

À travers ces différents éléments, on comprend donc parfaitement l’importance pour les régions de renforcer leur attractivité pour se développer à long terme et répondre aux nouveaux défis auxquels nous devrons faire face.

par Dorothée Lamé-Laroche. directrice du développement de la technopole de Sophia Antipolis

par Dorothée Lamé-Laroche. directrice du développement de la technopole de Sophia Antipolis

Dossiers, expertises

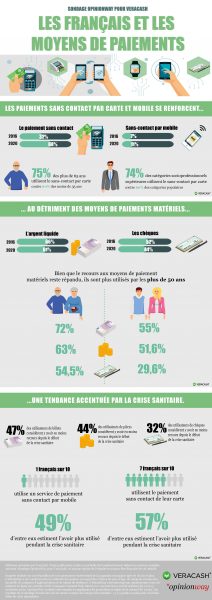

Sondage : Fin du cash, 7 français sur 10 utilisent le sans contact

Crise sanitaire oblige, le sans contact est en forte hausse, c’est le mode de paiement privilégié des commerçants et des consommateurs.

Faisant déjà concurrence aux billets et aux monnaies avant la crise, signifie-t-il la fin du cash ? Les Français ont-ils adopté davantage le paiement par mobile ? C’est la question qu’OpinionWay a posées à 1 019 personnes pour VeraCash.

Explications.

Introduit en France il y a moins de 10 ans, le paiement sans contact s’est largement développé jusqu’à s’imposer comme une habitude bien ancrée chez les Français : plus de deux tiers déclarent qu’ils l’utilisaient déjà avant la pandémie (68%).

Plus de la moitié des utilisateurs rapporte avoir eu davantage recours au paiement sans contact avec la crise sanitaire (57%).

Le paiement par mobile s’est également accru. Un Français sur dix déclare qu’il l’utilisait avant la crise (11%) et parmi ceux qui l’utilisaient, la moitié estime l’avoir fait davantage pendant la crise, surtout parmi des personnes, qui peuvent se permettre de s’offrir la technologie, plus âgées et plus aisées.

Les pièces de monnaie sont utilisées par moins de six Français sur dix (58%) et seuls 44% utilisent encore des chèques.